Hoy en día vivimos en la era del peligro inminente para cualquier dispositivo capaz de conectarse a Internet. El malware ingenioso, los hackers determinados y las superficies de ataque cada vez más numerosas, no sólo en las computadoras o teléfonos, sino también en los innumerables dispositivos “inteligentes” (IoT), se han convertido en una preocupación moderna que debe ser tratada por la gran mayoría de los individuos y las industrias. Una de las formas más eficaces de hacer frente a las amenazas de seguridad cibernética desconocidas es a través del uso de cortafuegos dedicados, diseñados para proteger cualquier dispositivo en redes internas sensibles de atacantes externos o malhechores. Sin embargo, los cortafuegos verdaderamente eficaces necesitan evolucionar constantemente y enfrentarse a nuevas amenazas para las empresas, las organizaciones, los procesos y los particulares.

Esto se hace cada vez más difícil por el hecho de que estos objetivos a menudo poseen poco tiempo, por no hablar de la experiencia y los recursos necesarios para implementar y mantener una solución de seguridad de cortafuegos robusta que mejor se adapte a sus necesidades. A sabiendas o sin saberlo, todo el mundo tiene hoy en día un dispositivo en su red que sirve como cortafuegos entre sus dispositivos e Internet, a menudo proporcionado por su proveedor de servicios de Internet (ISP). Por rudimentaria que sea la implementación, estos cortafuegos siguen siendo una barrera eficaz contra los ataques simples y constantes perpetrados por bots y hackers motivados. En este artículo echaremos un vistazo a las diferentes implementaciones de los cortafuegos, su efectividad y casos de uso en las redes modernas.

Firewall Stateful vs Stateless – ¿Cuál es la diferencia?

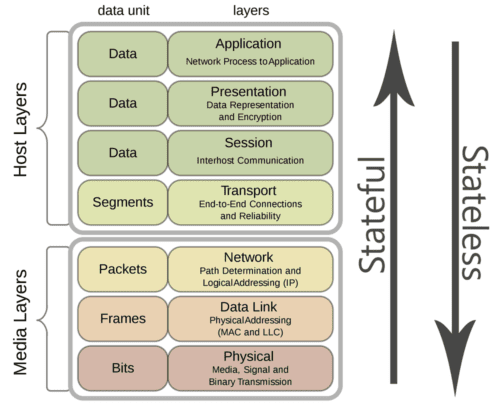

Los cortafuegos sin estado y con estado pueden sonar bastante similares a los que se denominan con una sola distinción, pero en realidad son dos enfoques muy diferentes con funciones y capacidades divergentes. El potencial de filtrado de paquetes es una de las principales formas en las que los cortafuegos stateless and stateful difieren entre sí. Mientras que ambas implementaciones de cortafuegos realizan filtrado de paquetes, las diferencias entre ellas están en la metodología, profundidad y longitudes con las que realizan esta función.

Con estos detalles en mente, defina bien las principales distinciones entre los dos, ya que esto ayudará a categorizar y explicar estas implementaciones y las diferencias que existen entre los cortafuegos sin estado y los de estado. La atención se centrará principalmente en cómo se comparan entre sí en términos de rendimiento de filtrado de paquetes, niveles de características de seguridad ofrecidas y requisitos de hardware latentes para ejecutar estas funciones. Comencemos por entender qué son los cortafuegos sin estado y de estado, qué se supone que deben hacer y, finalmente, cómo los cortafuegos sin stateless/stateful implementados como una solución se comparan en el mundo real.

Stateless Firewalls

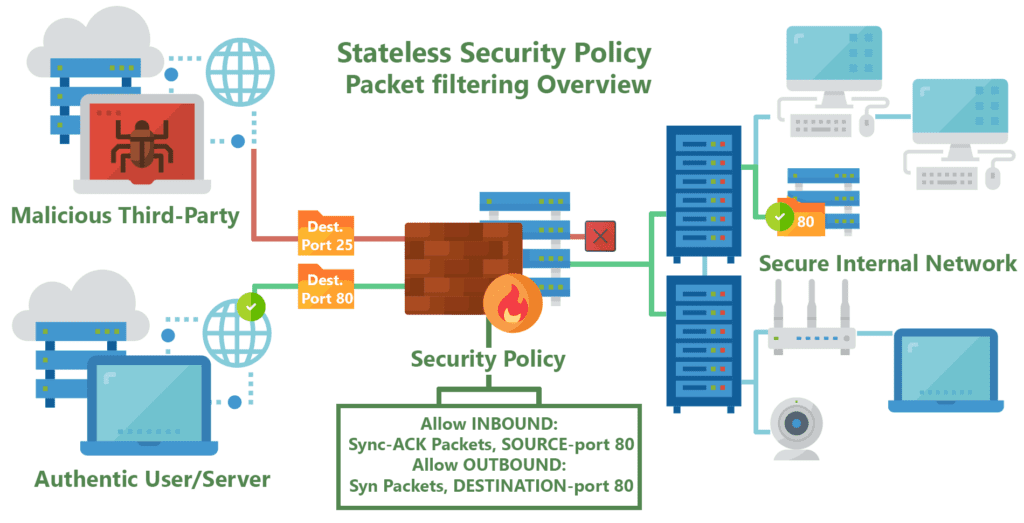

Los cortafuegos sin estado son algunos de los más antiguos del mercado y han existido durante casi tanto tiempo como la propia web. El propósito de los cortafuegos sin estado es proteger las computadoras y las redes, específicamente: los procesos y recursos del motor de enrutamiento. Proporcionan esta seguridad filtrando los paquetes de tráfico entrante distinguiendo entre tráfico udp/tcp y números de puerto. A los paquetes se les permite entrar en la red o se les niega el acceso en función de su dirección de origen o destino o de alguna otra información estática como el tipo de tráfico (udp/tcp) En la actualidad, los cortafuegos completamente apátridas están muy lejos y son pocos los intermedios.

Hoy en día se ven más comúnmente en forma de CPE (combos de módems/enrutadores) dados a los clientes por los proveedores de servicios típicos. Este equipo, que generalmente se entrega a los consumidores residenciales de Internet, proporciona cortafuegos sencillos mediante el filtrado de paquetes y la funcionalidad de reenvío de puertos construida sobre CPE de bajo consumo. Proporciona una seguridad muy básica pero potente que restringe el tráfico entrante y saliente y que resulta útil para proteger los puertos de los que se abusa habitualmente, a menudo mediante la autopropagación o la DDOSing de malware, como los puertos. 443, 53, 80 y 25. Este filtrado general de puertos se implementa principalmente mediante listas blancas, lo que permite que sólo unos pocos puertos clave para el tráfico específico de aplicaciones, como VoIP, ya que el 90% de todo el tráfico de Internet atraviesa con el Protocolo de transferencia de hipertexto (HTTP) a través de peticiones proxy a servidores de nombres de dominio (DNS). En otros casos, como cuando se alojan servidores para: videojuegos multijugador, servicios de correo electrónico/web, o video en vivo, los usuarios deben configurar manualmente estos firewalls fuera de su política de seguridad predeterminada para permitir diferentes puertos y aplicaciones a través del filtro.

Un error comúnmente conocido de los cortafuegos sin estado es que no pueden ver los paquetes como parte de un tráfico más amplio y los inspeccionarán de forma aislada, y en su mayoría son incapaces de distinguir la miríada de tipos de tráfico a nivel de aplicación (como HTTP, HTTPS, FTP, VoIP, SSH, etc.). Esto puede hacerlos susceptibles a ataques que no están ocultos dentro de paquetes individuales sino que se extienden a través de muchos de ellos. Los cortafuegos sin estado tampoco hacen un seguimiento del estado de la red en su conjunto ni de las conexiones realizadas a la misma. Sin embargo, esto significa que los cortafuegos sin estado son mucho más rápidos y funcionan más eficientemente debido a que sólo verifican la parte de encabezado de un paquete inspeccionado.

Stateful Firewalls

La mayoría de los cortafuegos ofrecen hoy en día al menos un nivel básico de monitorización de estado. La distinción principal entre lo que pueden ser cortafuegos de estado muy rudimentarios, y soluciones de procesamiento de paquetes extremadamente robustas, está en el nivel de soporte del protocolo. Un mayor soporte para diferenciar entre los diversos tipos de tráfico y protocolos proporciona a los cortafuegos la eficacia necesaria para analizar el tráfico a nivel de aplicaciones, como protocolos multimedia, protocolos de datagramas, protocolos de transferencia de archivos, protocolos de autenticación/seguridad, etc.

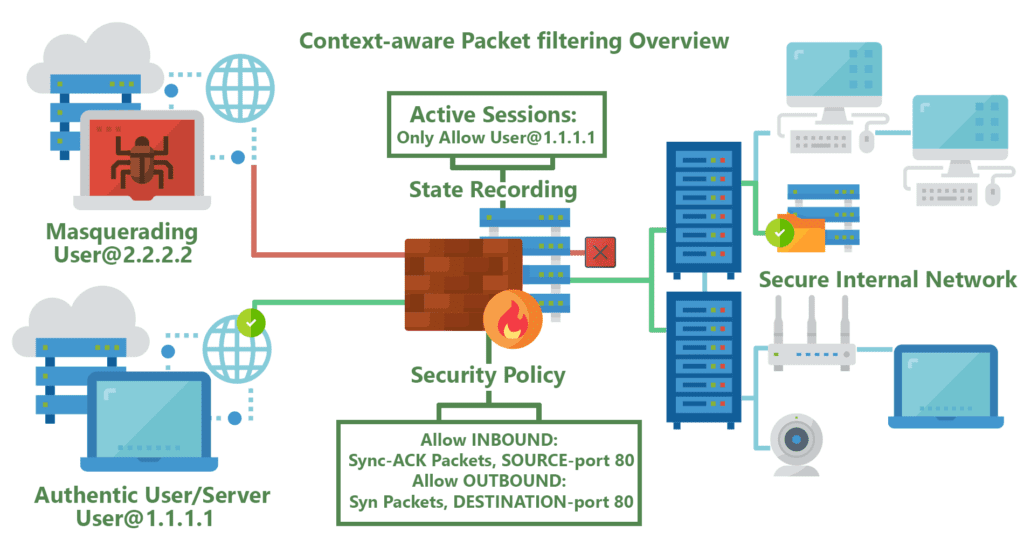

Los Stateful firewalls son una extensión más avanzada y moderna de los cortafuegos de filtrado de paquetes sin estado, en el sentido de que pueden realizar un seguimiento continuo del estado de la red y de las conexiones activas que tiene, como los flujos TCP o la comunicación con el protocolo de datagramas de usuario (UDP). La capacidad de reconocer y utilizar el contexto del tráfico entrante y los paquetes de datos es una de las principales ventajas que tienen los stateful firewalls sobre sus primos apátridas, permitiéndoles entender cómo distinguir entre tráfico o paquetes legítimos y maliciosos. Esto, en última instancia, proporciona a los cortafuegos de estado una de las herramientas de seguridad más potentes de las políticas modernas que protegen sus conexiones de red mediante la implementación de procedimientos de seguridad adicionales para conexiones nuevas o en curso/activas. En la mayoría de los casos, las nuevas conexiones tendrán que introducirse en el cortafuegos con lo que la mayoría de los expertos denotan como un apretón de manos, antes de que se les permita entrar en la lista de conexiones establecidas.

Sin embargo, los Stateful firewalls no están exentos de sus vulnerabilidades. El apretón de manos especial que implica el establecimiento de nuevas conexiones activas requiere un aumento significativo de la complejidad de la conexión software/red y de la potencia computacional necesaria para implementarlas, lo que deja a estos cortafuegos vulnerables a las amenazas cibernéticas, como los ataques de denegación de servicio distribuida (DDoS, por sus siglas en inglés) Esta amenaza ha sido mitigada por muchos usuarios de cortafuegos de estado mediante la distribución del tráfico de una red a través de más firewall appliances, con muchos de los cuales utilizan intermediarios de servicios de terceros basados en la nube, con el fin de reducir el riesgo y la infraestructura necesaria.

Firewall stateful vs stateless: ¿Cuál es mejor?

Como sucede con la mayoría de las cosas, esto varía caso por caso, ya que sólo los usuarios residenciales más básicos pueden tener un buen servicio con su cortafuegos, en su mayoría apátrida, proporcionado por sus proveedores de servicios. Cuando se trata de usuarios poderosos o redes orientadas a negocios, se les sirve mejor con las poderosas implementaciones de cortafuegos con información de estado que proporcionan los sistemas dedicados que ejecutan software como PFSense, Endian u otra oferta robusta. Dicho esto, mientras que los cortafuegos de estado de próxima generación ofrecen todas las mismas características de seguridad presentes en los cortafuegos sin estado, no vienen sin la necesidad de un análisis de coste-beneficio que debería hacerse en cuanto a su conjunto de características y profundidad de filtrado de paquetes. Las compensaciones y los aspectos más importantes de los cortafuegos modernos se reducen a estos requisitos:

- Nivel de seguridad (cuán segura y sensible es la información y la red)

- Requisitos de rendimiento (paquetes por segundo, dispositivos en la red, sobrecarga de aplicaciones)

- Coste en términos de gastos de capital iniciales y gastos de funcionamiento en curso para el hardware/software

- Redes y Requisitos de Hardware de Computación junto con la infraestructura subyacente, el espacio

- Complejidad de Software/Hardware, en términos de integración de la capacidad de actualización, mantenimiento y soporte/EOL

Para un uso doméstico sencillo, los ordenadores modernos tienen más que suficiente energía para ejecutar robustos cortafuegos basados en software en los PC de sobremesa, por ejemplo, pero para proteger fácilmente toda la red utilizando dispositivos de bajo consumo construidos a propósito y siempre encendidos, como el dispositivo de seguridad NCA-1210 Edge Security es una solución más rentable. Mucho más estable en su conjunto, estos dispositivos dedicados pueden configurarse para proteger de forma consistente todos los dispositivos domésticos y portátiles, como termostatos/luces inteligentes, cámaras IP y teléfonos inteligentes, de los husmeos y manipulaciones no deseadas por parte de intrusos, las 24 horas del día, los 7 días de la semana, a la vez que reducen al mínimo el mantenimiento, la energía, el espacio y las huellas de calor.

Para el uso más avanzado, como pequeñas empresas, usuarios avanzados (colaboradores en línea, laboratorios domésticos, entusiastas de la tecnología, secuenciadores en vivo) y entidades más grandes, los robustos cortafuegos de estado son casi con toda seguridad la opción más viable para proteger los datos, las conexiones y los servicios activos de los usuarios sensibles. En este caso, el mayor coste inicial de un hardware potente como el FW-8894 NGFW es menos significativo en comparación con los problemas masivos que surgen de los daños de una seguridad mediocre. La seguridad por debajo de la media puede permitir que las brechas de datos traigan problemas tales como: demandas, contaminación de la imagen corporativa/pública, interrupciones en el servicio e incumplimiento de contratos/privacidad pueden empequeñecer fácilmente cualquier inversión en seguridad por adelantado.

Hoy en día las empresas que buscan la solución de seguridad correcta son mejor servidas por expertos en el campo de la seguridad de red y la integración de hardware/software como Lanner. Capaz de proporcionar servicios completos como la validación, la integración de módulos de seguridad y el aseguramiento de la calidad desde el principio , desde el ensamblaje de silicio y fábrica hasta las instalaciones de la empresa..