Resumen

Tradicionalmente, los sistemas de control industrial (ICS), como el SCADA, solían estar aislados con el único propósito de realizar tareas de misión crítica y controlar los procesos dentro de importantes infraestructuras como refinerías de petróleo, centrales eléctricas, fábricas de fabricación, plantas de tratamiento de aguas y aguas residuales y plantas de energía. Por lo tanto, estos sistemas están construidos con estructuras convencionales y operan en múltiples décadas de vida útil. Sin embargo, con la creciente complejidad en el diseño del hardware y la implementación de la red abierta debido a la conveniencia y la rentabilidad, los entornos ICS son vulnerables a las amenazas cibernéticas. Ha habido incidentes de ataques cibernéticos en los últimos años y, por lo tanto, la seguridad de ICS ha presentado un gran desafío. A continuación se discutirá el tema en detalle y se introducirán plataformas robustas que pueden actuar como controlador de puerta de enlace en la inspección de paquetes, listas blancas y filtrado de protocolos.

Identificando la Debilidad de ICS y SCADA

Como se mencionó anteriormente, ICS y SCADA se implementan en entornos segregados para controlar y monitorear infraestructuras críticas. Sólo las personas autorizadas tienen acceso a estos entornos. Así, en la estructura de diseño tradicional del SCI, las medidas de seguridad sólo se centraban en el ataque físico.

Sin embargo, en los últimos años, hemos escuchado varios incidentes de infraestructuras críticas, como las centrales nucleares, que han sido violadas por ataques cibernéticos malintencionados. Uno de los más discutidos es el Stuxnet que devastó el sistema informático de la planta nuclear de Irán. Miles de computadoras fueron infectadas y más tarde se informó de un daño generalizado a la infraestructura industrial del Irán. Fue uno de los incidentes más evidentes para probar las vulnerabilidades aparentes del sistema SCADA.

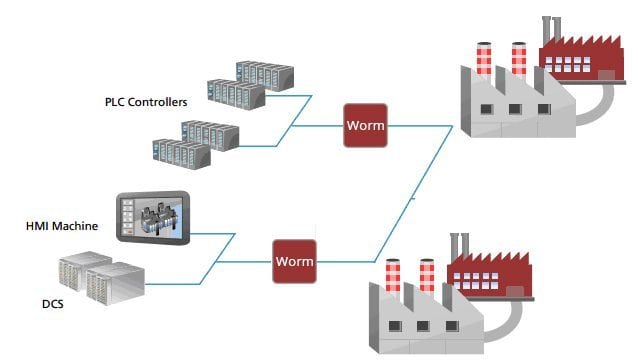

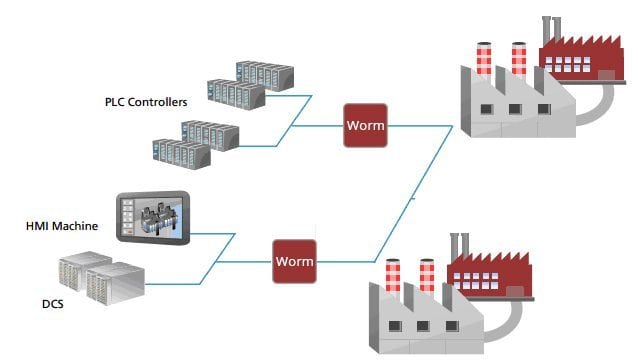

Hay informes que afirman que las vulnerabilidades residen en la propia estructura de ausencia de seguridad. Los informes indicaban que los hackers suelen atacar los lados débiles de DCS (sistemas de control distribuido), PLC (controladores lógicos programables) y HMI (interfaz hombre-máquina) a través de accesos remotos no autorizados, paquetes no inspeccionados, falta de exploración y filtrado de protocolos, así como procesos de autenticación poco fiables. Sin una protección adecuada del cortafuegos, las amenazas cibernéticas traerán resultados devastadores.

Tal vez sea necesario investigar las razones por las que los sistemas SCADA e ICS, tradicionalmente fiables, se vuelven vulnerables y débiles frente a las ciberamenazas:

1. La creciente dependencia de Internet.

Las organizaciones y empresas de hoy en día dependen en gran medida de la tecnología de Internet para sus operaciones comerciales, especialmente las multinacionales. La comodidad de Internet proporciona una solución fácil para unir las redes corporativas y las instalaciones in situ (como las redes eléctricas inteligentes). Sin embargo, esto significa que más puntos de acceso a la red tienen que estar disponibles y abre más lagunas para las brechas de datos. En otras palabras, Internet proporciona a las organizaciones soluciones de fácil funcionamiento, pero también ofrece objetivos fáciles para los hackers potenciales.

2. El mayor uso de sistemas operativos comercialmente disponibles

Las organizaciones y empresas confían en gran medida en los sistemas operativos comercialmente disponibles para obtener flexibilidad, escalabilidad y rentabilidad. De hecho, este tipo de sistema operativo comercial ofrece un enfoque fácil y rentable para la integración de la red y proporciona una transición más fácil para la formación de los administradores de tráfico de red. Sin embargo, la amplia disponibilidad de estos sistemas operativos en realidad induce más ataques cibernéticos potenciales, ya que muchos intrusos conocen bien estos sistemas. En otras palabras, los ciberataques ya están muy familiarizados con estos sistemas operativos.

3. El aumento de la exposición pública

Hoy en día, muchas de las infraestructuras críticas cuentan con un sitio web oficial accesible al público en general, con fines educativos o relacionados con la legitimidad. De hecho, algunos incluso publican documentos como documentos, informes y cierta información financiera. El aumento de la exposición pública atrae a los intrusos de datos a violar los sistemas SCADA e ICS.

4. Causas causadas por el hombre

Los factores antropogénicos pueden surgir de causas internas. Tradicionalmente, los errores pueden ocurrir debido a un diseño, instalación, configuración u operación inadecuados, si el personal del sitio no estaba bien capacitado. Esta es considerada como una de las causas internas. Sin embargo, hoy en día, con la amplia disponibilidad de tecnologías de comunicación, los problemas internos deben tener en cuenta los dispositivos no seguros, incluidos los PC, los portátiles, los dispositivos móviles inteligentes y los periféricos USB.

Establecer una Seguridad Industrial Sólida

Para establecer una seguridad industrial sólida, además de las implementaciones de software, es necesario construir una plataforma de hardware potente y robusta. El controlador de puerta de enlace debe filtrar los protocolos, como la detección de acceso, la inspección de paquetes, la lista blanca y la supervisión del tráfico de red. Además, el controlador de puerta de enlace debe ser capaz de funcionar en entornos exigentes, ya que las infraestructuras críticas suelen estar situadas en zonas remotas y difíciles, como las subestaciones eléctricas, las centrales nucleares y las plantas de fabricación.

Como se ilustra en el siguiente diagrama, los controladores de pasarelas industriales robustos (a saber LEC-6020B/LEC-6020C) están situados entre los PLCs/HMIs/DCS y el centro de control principal de las infraestructuras. Estos controladores deben cumplir con la norma IEC 61850-3 para poder realizar sus funciones en condiciones difíciles. El cumplimiento requiere principalmente lo siguiente:

- Resistencia al choque y a la vibración: debe cumplir con el estándar de resistencia a 50G de choque y de 5 a 500MHz para la vibración.

- Amplia gama de temperaturas de funcionamiento desde -40℃ hasta 75℃.

- Certificado para pruebas EMC.

Además de la robustez medioambiental, una seguridad sólida responde a las necesidades de una seguridad cibernética completa para PLCs/HMIs/DCS, e incluso para redes corporativas. En el diagrama siguiente, LEC-6020B/LEC-6020C actúan como controladores de puerta de enlace para realizar listas blancas, filtrado de protocolos y detecciones de acceso para las redes que conectan PLCs/HMIs/DCS con la infraestructura. Estos controladores de gateway inspeccionarán profundamente los paquetes que viajan a través de sus protocolos de red monitoreados. Además, estas plataformas de control pueden programarse para realizar listas blancas, lo que restringe el acceso a personas no reconocidas. En ese caso, los protocolos están protegidos contra aplicaciones no autorizadas e incluso malware potencial que podría devastar todas las operaciones.

A nivel de equipo, los modelos LEC-6020 del diagrama están construidos con protección contra descargas electrostáticas y sobretensiones para realizar sus funciones de forma fiable en cualquier entorno exigente. Además, estos controladores de puerta de enlace ofrecen BIOS Lockup para evitar que personas no autorizadas accedan a ellos y alteren las configuraciones de la plataforma. Para ofrecer un mayor nivel de seguridad de los dispositivos, los modelos LEC-6020 admiten la función TPM* (Trusted Platform Module) para protegerse de accesos no autorizados al hardware.

Para copias de seguridad de emergencia, la LEC-6020s en este escenario soporta LAN Bypass. En el caso de una conmutación por error a uno de los sistemas, otro LEC-6020 funcionará como puerta de enlace de copia de seguridad para que los paquetes de datos viajen a través de él.

En una implementación más sofisticada, los propietarios de infraestructuras críticas también pueden adoptar el uso de LEC-6230 como se muestra en el siguiente diagrama, un potente dispositivo de seguridad cibernética que cumple con las normas IEC 61850-3 e IEEE 1613. En este escenario, LEC-6230 actúa como el principal centro de control para realizar encriptaciones, mientras que el LEC-6020s funcionará como la etapa de descifrado.

Con la encriptación, los datos y la información que fluyen en este protocolo se “transformarán” en registros aleatorios sin sentido e ilegibles para aquellos que no tengan la clave de desencriptación. En otras palabras, los datos o información son “encriptados” para aquellos que no tienen la capacidad de decodificarlos. Esto asegurará la transmisión entre dispositivos en sistemas ICS y SCADA. Cuando los datos cifrados viajan a LEC-6020, los datos se descifran antes de que viajen a PLCs/HMIs/DCS. Durante el proceso de encriptación y descifrado, LEC-6230 actúa como el administrador superior y todo el sistema está siendo “vigilado” por si ocurre cualquier evento anormal en la red.

A partir de la discusión anterior, los ciberseguros sólidos requieren una plataforma integral a diferentes niveles. En el nivel fundamental, se implementan múltiples controladores de puerta de enlace como el LEC-6020s para filtrar los protocolos e inspeccionar profundamente los paquetes en busca de PLCs, HMIs y DCS. Estos controladores deben cumplir con la norma IEC 61850-3 y soportar funciones de seguridad como TPM*, BIOS Lockup, ESD/protección contra sobretensiones y LAN Bypass. Para una aplicación más sofisticada y completa, LEC-6230 se desplegará para ejecutar procesos de cifrado y controlar todos los LEC-6020 in situ. En ese caso, LEC-6020s realizará las tareas de descifrado. Con el cifrado y descifrado, los datos que viajan a través de los protocolos pueden ser seguros e ilegibles para aquellos con la clave de descodificación. Esto creará entonces una sólida seguridad cibernética.

La función TPM es opcional y puede requerir diseños personalizados.