Antecedentes

Las filtraciones de datos suelen ser filtraciones intencionales de información sin autorización, normalmente mediante acciones de piratería informática. Las brechas de datos son pesadillas destructivas para las grandes corporaciones y organizaciones porque dañan severamente no sólo su rentabilidad, sino también su confianza y reputación. Las víctimas suelen ser corporaciones u organizaciones gigantes con una enorme base de usuarios o miembros, lo que significa una cantidad gigantesca de datos como objetivo para los hackers. De hecho, algunos datos de usuarios o miembros son muy sensibles o confidenciales y esto arruinará gravemente la capacidad de servicio y la fiabilidad de los proveedores de servicios.

Los incidentes más importantes incluyen sitios de citas bien conocidos, instituciones financieras multinacionales y grandes sitios web de comercio electrónico, en los que millones de datos de usuarios como información personal, datos de crédito/débito, nombres, contraseñas y perfiles fueron denunciados como filtrados o robados. De hecho, la mayoría de los incidentes tardaron bastante en descubrirse, pero una vez descubiertos, los resultados suelen ser catastróficos para la reputación y la sensación de seguridad. Por ejemplo, en 2013, la gigantesca corporación de comercio electrónico Target Corp fue infiltrada con malware de violación de datos que robó 40 millones de registros de tarjetas de crédito y débito, y también alrededor de 70 millones de información personal. No sólo las pérdidas financieras, Target Corp tuvo que lidiar con las relaciones públicas y los asuntos legales, lo que tomaría años para recuperar las reputaciones.

Medida de prevención

La mayoría de los incidentes indicaron que las brechas de datos se dirigen a los datos y no a las infraestructuras de hardware, ya que los datos son la fuente más valiosa de rentabilidad y fiabilidad. Muchas corporaciones e instituciones en el mundo han implementado algunas soluciones de control para protegerse de las infracciones. Los requisitos tecnológicos de una verdadera protección sólida incluirán lo siguiente para lograr efectivamente la sensación de seguridad:

Arquitectura potente

- Independientemente de lo bien programado que esté el software, debe estar respaldado por una potente arquitectura de hardware para comunicarse e imponer estrictos controles y políticas de instrucción en todos los dispositivos de red implementados.

Control de acceso

- Hay muchas herramientas de control de acceso pero todavía una arquitectura bien diseñada para ejecutar las herramientas eficientemente.

Autenticación

- Los procedimientos de autenticación deben ser ejecutados de manera estricta y efectiva.

Cifrado

- El cifrado de datos es obligatorio para evitar el robo de datos. Alta fiabilidad y alta disponibilidad

Alta fiabilidad y alta disponibilidad

- Las medidas de prevención deben aplicarse en el sector automotriz las 24 horas del día, los 7 días de la semana, para que la solución logre una alta fiabilidad y disponibilidad.

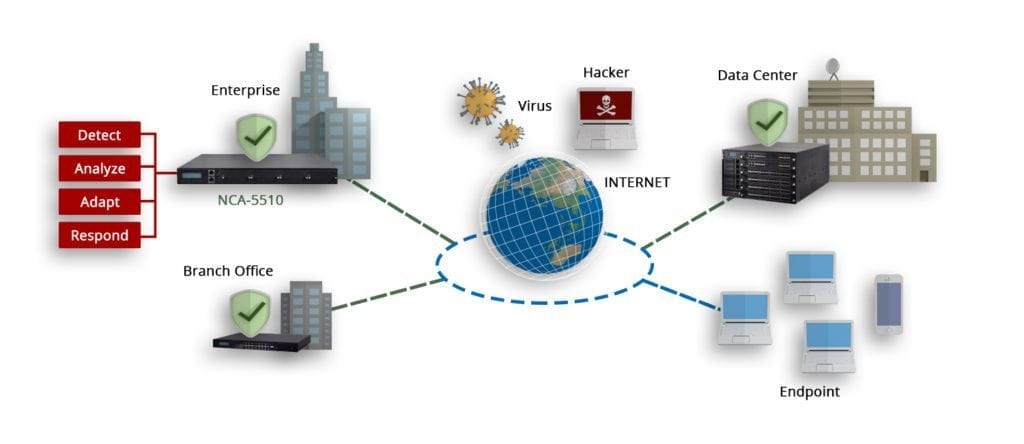

Soluciones de hardware de Lanner

Para defenderse contra las brechas de datos, se necesita una plataforma de hardware potente para ejecutar todas las medidas necesarias de forma eficiente y eficaz. El NCA-5510 de Lanner es un dispositivo de red de alto rendimiento para montar en rack 1U que utiliza el procesador Intel® serie E5-2600 v3 con Wellsburg PCH, cuyo nombre en código es Grantley. La adopción de esta plataforma tiene como objetivo ofrecer el máximo rendimiento de la red. Con Intel® Grantley, el NCA-5510 admite memoria DDR4 registrada a una frecuencia de 2133 MHz y una capacidad de hasta 256 GB. Esto ayudará a maximizar el rendimiento de la virtualización y las aplicaciones firewall/UTM/IPS de próxima generación. Con los beneficios y ventajas de la arquitectura, NCA-5510 ofrece un rendimiento óptimo en la realización de políticas de instrucción de seguridad para ejecutar autenticaciones, controles de acceso y encriptaciones.

La escalabilidad ampliable y la flexibilidad de E/S hacen que el NCA-5510 sea el despliegue ideal para mejorar la gestión del tráfico de red y la seguridad virtualizada de la red. El NCA-5510 ofrece una alta densidad de puertos al ofrecer hasta 32 puertos GbE RJ-45 en sólo un factor de forma 1U. Las expansiones de alto rendimiento y aceleración de cifrado son escalables a través de 4 ranuras para módulos delgados, que admiten especificaciones criptográficas 40G/10G/1G/Fibra/Cobre/Bypass/Bypass.

- NCS2-IQM201 (2-port 40G Fortville)

- NCS2-IXM407 (4-port 10G Fortville)

- NCS-IGM427 (4-port 1G with Cave Creek acceleration)

- AV-ICE02 (Coleto Creek Acceleration Card)

Otras características significativas del hardware incluyen almacenamiento NAND Flash, una bahía SATA HDD/SSD de 3.5″ ó 2 de 2.5″, energía redundante ATX 1+1 a 300W y soporte opcional de TPM. Con las ventajas de E/S y la escalabilidad, el NCA-5510 presenta una alta fiabilidad y capacidad de servicio en la ejecución de medidas de protección contra la violación de datos.