Resumen

Conocido como Denegación de Servicio Distribuida (DDoS, por sus siglas en inglés), este ataque cibernético intenta interrumpir servidores, redes o sitios web para hacerlos incapaces de proporcionar recursos y servicios a sus usuarios. Normalmente, los objetivos de los ataques DDoS son objetivos de “alto perfil”, como las empresas de telecomunicaciones, los principales proveedores de servicios cloud, las instituciones financieras y las grandes corporaciones, así como las agencias gubernamentales y los grupos políticamente relacionados. Este artículo proporcionará una visión general sobre los antecedentes y tres tipos diferentes de ataques DDoS y los métodos para prevenir y proteger contra dichos ataques.

Desde DoS a su forma avanzada, DDoS attack

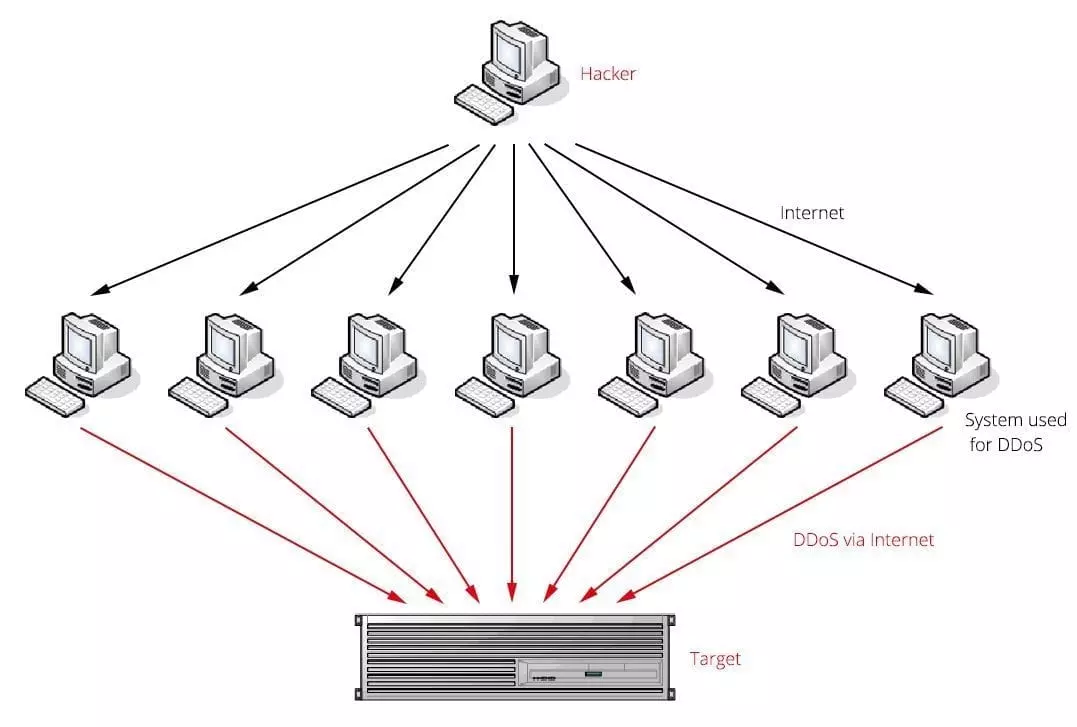

La evolución de DoS presenta DDoS, una forma avanzada de ataque de denegación de servicio. Originalmente, se utilizaba una conexión a Internet o un ordenador en un ataque DoS que sobrecargaba los sistemas de las redes objetivo inundándolos con excesivas peticiones de comunicaciones externas, en un intento de interrumpir los servicios de forma temporal o permanente. Una vez que un objetivo está inundado de peticiones, el protocolo de host del sitio se ve afectado por un volumen exorbitante de colas que interrumpen el acceso a sus servicios y recursos. Factor diferenciador, un ataque DDoS utilizará múltiples redes distribuidas y sistemas informáticos, lo que hace casi imposible identificar las fuentes de los ataques. Algunos se han referido a DoS como un “ataque zombie” y a DDoS como “botnet o ejército zombie”.

Algunos pueden referirse a DDoS como “botnet”, es decir, un grupo de “ordenadores zombis” o simplemente un “ejército zombie”. Según las fuentes, la tasa actual de incidentes de ataques DDoS alcanza alrededor de 30 ocurrencias por hora. Un incidente reciente que muchos recordarán ocurrió en la temporada navideña de 2014 cuando los servicios de Sony Playstation Network y Microsoft Xbox no estaban disponibles. Con las redes de ambos servicios de juego afectadas por un desbordamiento de un ataque DDoS, los usuarios tenían dificultades para acceder a sus redes correspondientes.

Uno de los principales objetivos de los ataques DDoS es inundar la red mediante el envío de peticiones de comunicación externas, también conocidas como paquetes de datos, impidiéndole cumplir con las peticiones genuinas de sus usuarios. Con el ataque DDoS en plena primavera, el host de la red está sujeto a un tráfico sobrecargado que hace que sus servicios no estén disponibles. Debido a que la complejidad de los ataques DDoS es mayor que DoS, es de extrema importancia considerar tipos de ataques DDoS comunes.

Tres tipos de ataque DDoS comunes

1. Ataque de volumen de red

Dirigido a la inundación del tráfico de ICMP, UDP y TCP. Una posible pista para su detección es cuando no se produce ningún evento público especial pero hay un gran volumen de bps en un corto periodo de tiempo.

2. Ataque al protocolo del servidor

Los recursos del servidor, incluyendo la carga de la CPU y el espacio de memoria, se consumen realmente. Algunas variaciones de Ataques de Protocolo de Servidor experimentados incluyen Ping de Muerte, Pitufo y SYN DDoS. Un efecto de este ataque es un alto volumen de pps en muy poco tiempo. Hay avances en los sistemas operativos modernos para prevenir la mayoría de los ataques al protocolo del servidor.

3. Ataque a nivel de aplicación y sistema

Dos popularmente conocidos son Slowloris y Zero-day. Este tipo de ataque se dirige a sistemas de servidores web y aplicaciones como Windows, Apache y otros sistemas operativos HTTP que son similares, como OpenBSD. A diferencia de los otros dos tipos de ataques, este tipo de ataque utiliza peticiones normales y legítimas en la superficie. Este ataque no utiliza los métodos típicos de desbordamiento de tráfico, sino que con una porción más pequeña de tráfico de red lanza aplicaciones web como resultados de búsqueda o pedidos en línea.

Medidas de prevención

Las medidas de prevención aplicables incluyen la colaboración en la detección de inundaciones, la identificación del tráfico de red y los bloques defensivos contra paquetes anormales. La implementación de medidas asistidas por hardware con alto rendimiento en la inspección profunda de paquetes, son de alta prioridad.

Firewall

Esta es típicamente la primera opción en protección, funciona muy bien contra ataques de método de inundación, muchas empresas implementarán cortafuegos configurados para negar o permitir ciertas direcciones IP, protocolos o paquetes. En situaciones con ataques DDoS intrincados, el cortafuegos debe proporcionar una función de filtrado de paquetes para analizar y categorizar cualquier paquete entrante como peligroso, normal o prioritario.

Sistema de prevención de intrusiones

Con un alto rendimiento de procesamiento, el IPS puede identificar patrones de tráfico y firma, y bloquear las solicitudes de comunicaciones anormales, minimizando las posibilidades de experimentar volúmenes desbordantes.

Sistemas Firewall e IPS Robust de Lanner

Los cortafuegos estándar, tradicionales o IPS por sí solos no serán capaces de proteger contra la creciente complejidad de los DDoS. Por esa razón, Lanner ofrece plataformas poderosas y robustas, construidas como implementaciones ideales para la gestión de redes industriales y empresariales, con los siguientes elementos cruciales:

- Chipset complementario o PCH para ayudar a la CPU a coordinar con los periféricos. Un ejemplo es Intel Wellsburg PCH comunicándose con carriles PCIe, puertos LAN IPMI y dispositivos de almacenamiento de alta eficiencia

- CPU con alta potencia de procesamiento para realizar eficientemente inspecciones profundas de paquetes (por ejemplo, Intel® Xeon® serie E5-2600). Los ataques DDoS de alta complejidad pueden ser contrarrestados por CPUs de alto rendimiento, ya que tienen la capacidad de manejar múltiples tareas de detección y mitigación

- LAN Ethernet de 10GbE a 40GbE para ultra ancho de banda

Teniendo en cuenta los aspectos tecnológicos mencionados anteriormente, la gama de alta calidad x86 Rackmount Network Appliance, y FW-8896 de Lanner es ideal para la optimización de redes, detección de contenido y filtrado de tráfico web. Las ventajas tecnológicas en la construcción de la plataforma incluyen las siguientes:

- Intel C612 PCH (nombre en código “Wellsburg”) con conectividad ultra periférica que soporta múltiples puertos SATA PCIe lanes, puertos USB e IPMI/OPMA para comunicaciones periféricas mejoradas

- CPUs dobles Intel® Haswell-EP Xeon® E5-2600 v3 con chipset C612 que soportan memoria DDR4 de hasta 512GB y 40 pistas PCIe 3.0.

- Doble Intel QPI® enlaces de hasta 9,6 GT/s

- hasta 8 módulos Ethernet con hasta 64 puertos GbE incluyendo conectores LAN de fibra 1/10GbE RJ-45 o 1/10/40GbE

- Para optimizar el desempeño del procesamiento de paquetes, Intel® DPDK (Data Plane Development Kit)

- Motor de aceleración Intel® Coleto Creek 8925 y para procesos criptográficos y de compresión mejorados Tecnología Intel® QuickAssist

Aparte de los FW-8896, Lanner Electronics tiene una selección completa de UTM, IPS y cortafuegos x86 Rackmount Network Appliances para proteger sus protocolos de red contra ataques DDoS a gran escala.