Software de cortafuegos acelerado en plataformas de hardware x86 listas para DPDK

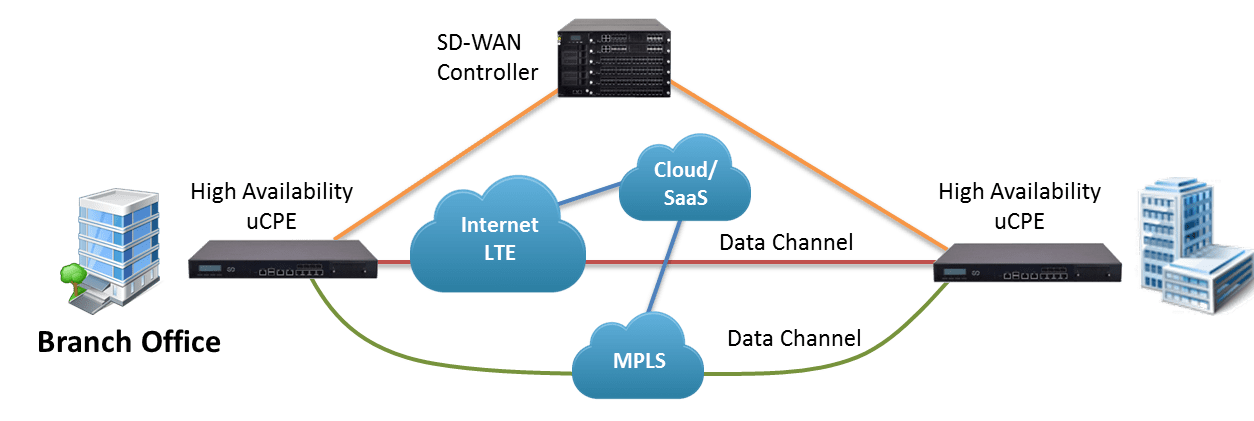

La virtualización ha evolucionado masivamente hacia la computación en nube y las redes de computadoras, con VNF ahora disponibles y suficientes para muchas funciones de red que antes se realizaban a través de hardware dedicado. Sin embargo, aún hoy en día, lograr el rendimiento casi en tiempo real esperado del hardware de red sigue siendo …